Dans un monde de plus en plus numérisé, la cybersécurité des systèmes industriels devient un enjeu capital. Il ne s’agit plus seulement de protéger les données personnelles ou financières, mais aussi d’assurer le bon fonctionnement des infrastructures critiques telles que les réseaux d’énergie, les systèmes de contrôle industriels SCADA et les systèmes d’information industriel. Alors que les menaces se multiplient et se sophistiquent, la sécurité des systèmes industriels et leur capacité à résister aux cyberattaques représentent un défi majeur pour les industries et les gouvernements. L’ANSSI (Agence Nationale de la Sécurité des Systèmes d’Information) souligne régulièrement l’importance cruciale de renforcer la cybersécurité des systèmes industriels pour préserver la sûreté nationale et économique.

Cet article propose un tour d’horizon exhaustif des démarches à suivre pour améliorer la cybersécurité des systèmes industriels. Nous évaluerons la situation actuelle, identifierons les vulnérabilités communes, et discuterons des meilleures pratiques à mettre en œuvre, comme l’adoption de mesures techniques de protection, l’utilisation des protocoles industriels sécurisés, la formation et la sensibilisation du personnel, ainsi que l’emploi d’outils de détection et de surveillance de pointe. L’objectif sera de fournir une stratégie complète pour s’assurer que les systèmes industriels puissent résister efficacement aux menaces cybernétiques, et de décrire les étapes à suivre pour réagir adéquatement à une cyberattaque. La mise en place d’une surveillance continue et d’audits réguliers sera également abordée pour garantir une protection optimale dans la durée.

Contenu de l'Article

Comprendre les Enjeux de la Cybersécurité des Systèmes Industriels

Définition et Importance

La cybersécurité des systèmes industriels englobe la protection des systèmes de production, d’accès aux entreprises, de leurs réseaux et de la sécurité des données face aux cyberattaques. Avec 91 % des sites industriels victimes de cyberattaques en 2021, la sécurisation de l’intégralité des processus de production est devenue une priorité. Il ne s’agit pas uniquement de protéger les réseaux numériques ou les communications, mais chaque étape du processus de fabrication. Les vulnérabilités dans ces systèmes peuvent aller du vol de données à l’intrusion physique, rendant essentielle la mise en place de mesures de sécurité robustes.

Les Risques et les Conséquences des Cyberattaques

Les cyberattaques peuvent avoir des conséquences dévastatrices pour les entreprises, particulièrement les PME et les TPE qui sont souvent moins bien protégées. Une cyberattaque peut entraîner des perturbations majeures, des pertes de données sensibles, et même des dommages à la réputation qui peuvent se traduire par des pertes financières énormes. Par exemple, les coûts de remédiation après une attaque peuvent être extrêmement élevés, incluant la restauration des systèmes, les frais légaux et les pertes de revenus durant l’interruption des activités. En 2017, une seule attaque, NotPetya, a causé des pertes financières de 250 millions d’euros à un industriel.

Études de Cas

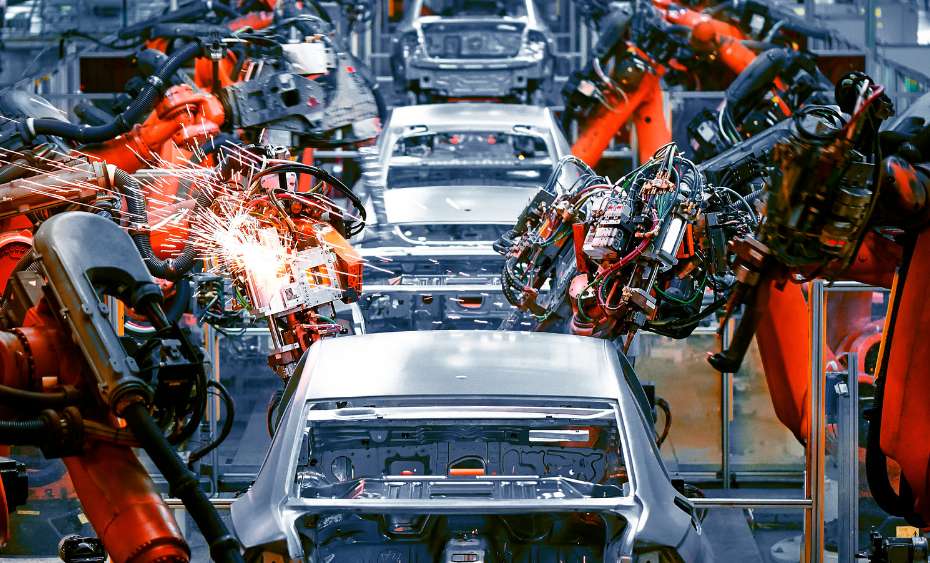

Des exemples marquants illustrent l’impact des cyberattaques sur les systèmes industriels. L’attaque Triton contre Schneider Electric en 2017 a été une des premières où des pirates ont pris le contrôle d’un système de sécurité d’un site pétrochimique. De même, l’attaque NotPetya contre Saint-Gobain en 2016 a entraîné des pertes financières substantielles, soulignant la vulnérabilité des grandes entreprises. D’autres secteurs, comme l’automobile et la pharmaceutique, ont également été visés, démontrant que les cybercriminels exploitent les vulnérabilités dans les systèmes IT/OT pour infiltrer et perturber les opérations industrielles. Ces incidents soulignent la nécessité d’une vigilance constante et d’une amélioration continue des mesures de cybersécurité pour protéger les infrastructures critiques.

Évaluer la Situation Actuelle

Pour renforcer la cybersécurité des systèmes industriels, une évaluation approfondie de la situation actuelle est cruciale. Cela implique la réalisation d’audits techniques et organisationnels, l’identification des vulnérabilités et la classification des systèmes en fonction de leur importance et de leur exposition aux risques.

Audits Techniques et Organisationnels

Les audits sont essentiels pour obtenir une vue macro de la sécurité des systèmes d’information par rapport à l’état de l’art. Ces audits permettent de s’assurer que les mesures de sécurité nécessaires sont en place pour protéger les biens et informations essentiels. Ils incluent des interviews avec les parties prenantes, l’analyse documentaire des processus et des politiques de sécurité, et l’évaluation des besoins de sécurité. L’objectif est de guider les entreprises dans la sécurisation de leurs systèmes d’information à travers une feuille de route détaillée, prenant en compte les trois piliers des systèmes d’informations : People, Process, Technology.

Identification des Vulnérabilités

L’identification des vulnérabilités est une étape clé dans l’évaluation de la sécurité des systèmes. Cela comprend l’examen des configurations de sécurité, la recherche de vulnérabilités dans les logiciels et les systèmes, et l’évaluation des contrôles d’accès. Le test de vulnérabilité est également crucial pour identifier et analyser les vulnérabilités potentielles dans un système de sécurité, permettant d’évaluer les facteurs de risques à cibler et surveiller. Ces tests peuvent révéler l’exposition externe et interne du système d’information, crucial pour élaborer un plan d’actions visant à réduire la surface d’attaque.

Classification des Systèmes

La classification des systèmes d’information et industriels selon leur criticité est essentielle pour prioriser les efforts de protection. Les systèmes les plus critiques ou exposés doivent être identifiés pour assurer une protection adéquate. Cette classification aide à allouer les ressources de manière efficace et à mettre en place des mesures de sécurité proportionnelles à l’importance et au risque associé à chaque système.

En somme, évaluer la situation actuelle permet aux organisations de comprendre où elles se situent en termes de cybersécurité, de détecter les lacunes dans leurs approches actuelles, et de planifier efficacement les améliorations nécessaires pour renforcer la sécurité de leurs systèmes industriels.

Mettre en Place une Stratégie de Cybersécurité

Pour assurer une cybersécurité efficace des systèmes industriels, il est crucial de mettre en place une stratégie de cybersécurité robuste et bien définie. Cette stratégie doit intégrer plusieurs aspects fondamentaux pour garantir la sécurité des informations et des systèmes.

Définir les Objectifs de Sécurité

La première étape consiste à définir clairement les objectifs de sécurité qui guideront toutes les actions et décisions. Ces objectifs doivent inclure la protection de la confidentialité, l’intégrité et la disponibilité des systèmes d’information industriels. Il est essentiel d’identifier les actifs les plus critiques et de déterminer les risques spécifiques auxquels ils sont exposés. Une fois ces objectifs établis, des mesures organisationnelles et techniques peuvent être mises en place pour atteindre un niveau de service acceptable, tout en minimisant les risques de cyberattaques.

Implication de la Direction et du Personnel

L’engagement de la direction est crucial pour le succès de la stratégie de cybersécurité. Les dirigeants doivent non seulement soutenir les initiatives de cybersécurité, mais aussi participer activement à leur mise en œuvre et à leur suivi. Cela inclut l’allocation de ressources suffisantes et la mise en place de politiques claires. Parallèlement, il est important d’impliquer tout le personnel, car les employés jouent un rôle clé dans la protection des systèmes d’information. La formation et la sensibilisation des employés aux bonnes pratiques de cybersécurité sont des actions fondamentales pour renforcer la sécurité au quotidien.

Développer une Culture de Sécurité

Instaurer une culture de cybersécurité dans l’entreprise est une démarche essentielle. Cela commence par la formation régulière des employés pour s’assurer que leurs connaissances en matière de sécurité sont à jour. Les formations doivent être adaptées selon les rôles de chacun car certains employés peuvent être plus susceptibles d’être ciblés par des attaques. En outre, intégrer des principes de cybersécurité dans les politiques et procédures de l’entreprise garantit que ces dernières sont comprises et appliquées par tous. Les tests de phishing réguliers et la mise en place de procédures claires pour le signalement des incidents de sécurité sont également des pratiques qui contribuent à une culture de sécurité proactive.

En suivant ces étapes, les entreprises peuvent non seulement répondre aux exigences réglementaires en matière de cybersécurité, mais aussi créer un environnement où la sécurité est une responsabilité partagée, renforçant ainsi la protection contre les cybermenaces.

Adopter des Mesures Techniques de Protection

Pour renforcer la cybersécurité des systèmes industriels, l’adoption de mesures techniques de protection est cruciale. Ces mesures doivent couvrir divers aspects, allant de la sécurisation des systèmes d’exploitation et firmwares à l’utilisation de protocoles sécurisés, en passant par une gestion rigoureuse des accès et de l’authentification.

Sécurisation des OS et Firmwares

La première ligne de défense contre les cyberattaques implique la mise à jour régulière et la sécurisation des systèmes d’exploitation et des firmwares. Il est essentiel de s’assurer que tous les systèmes embarqués dans les équipements industriels soient à jour avec les derniers correctifs de sécurité. Cela inclut la mise en place de processus d’authentification des mises à jour pour éviter l’installation de logiciels malveillants déguisés en mises à jour légitimes. De plus, il est recommandé de cloisonner les réseaux par métier ou fonction pour limiter les risques de propagation d’une attaque.

Utilisation de Protocoles Sécurisés

L’utilisation de protocoles de communication sécurisés est indispensable pour protéger les données échangées au sein des systèmes industriels. Les protocoles tels que SSH (Secure Shell) et SSL/TLS (Secure Sockets Layer/Transport Layer Security) offrent des mécanismes de chiffrement robustes qui garantissent l’intégrité, la confidentialité et l’authentification des données transmises. Il est crucial de configurer correctement ces protocoles pour optimiser leur efficacité et de s’assurer que toutes les communications sensibles soient systématiquement chiffrées.

Gestion des Accès et Authentification

La gestion des identités et des accès (IAM) joue un rôle fondamental dans la protection des systèmes industriels. Il est vital de mettre en place une stratégie IAM robuste qui inclut l’authentification forte, la gestion des droits d’accès selon les rôles et les responsabilités, et la surveillance continue des activités des utilisateurs. L’authentification multifacteur, combinant plusieurs formes de vérification (comme les mots de passe, les empreintes digitales, et les certificats électroniques), est particulièrement recommandée pour renforcer la sécurité. De plus, il est important de régulièrement auditer et réévaluer les accès pour s’assurer que les droits accordés sont toujours appropriés au rôle de l’utilisateur.

En intégrant ces mesures techniques de protection, les entreprises peuvent significativement améliorer la sécurité de leurs systèmes industriels et mieux se prémunir contre les cybermenaces. Ces stratégies doivent être constamment évaluées et adaptées aux évolutions des menaces pour rester efficaces.

Former et Sensibiliser le Personnel

Dans le cadre de la cybersécurité des systèmes industriels, la formation et la sensibilisation du personnel sont essentielles pour renforcer les défenses contre les cyberattaques. Ces programmes doivent être continuellement adaptés et mis à jour pour répondre aux menaces émergentes.

Programmes de Formation

La création de programmes de formation en cybersécurité doit être une priorité pour toute organisation. Le dispositif Cybermalveillance.gouv.fr propose des contenus thématiques de prévention et de sensibilisation aux risques numériques, couvrant des sujets tels que l’usurpation d’identité, les virus informatiques, et la fraude à la carte bancaire. De plus, le MOOC SecNumacadémie, gratuit et accessible à tous, offre une initiation approfondie à la cybersécurité à travers quatre modules clés, permettant aux employés de valider leurs connaissances et d’agir efficacement sur la protection de leurs outils numériques.

Simulations et Scénarios de Cyberattaques

L’adoption de simulations de cyberattaques est une méthode efficace pour tester et renforcer la préparation des employés face à des menaces réalistes. Cyber Coach propose des simulations personnalisables de ransomware, phishing, et spear phishing, permettant aux équipes de s’exercer dans un environnement sécurisé. Ces simulations aident à identifier les cyber risques et à rassurer les collaborateurs sur leur capacité à y faire face, augmentant ainsi la cyber résilience de l’organisation.

Évaluation des Connaissances

Pour mesurer l’efficacité des programmes de sensibilisation, il est crucial d’évaluer les connaissances acquises par les employés. L’utilisation d’indicateurs autres que le taux de clics lors des tests de phishing, comme recommandé par le rapport Market Guide for Security Awareness 2021 de Gartner, permet d’obtenir une mesure plus précise du succès d’un programme. Des enquêtes de sensibilisation et des simulations de phishing automatisées peuvent être utilisées pour tester la capacité des employés à détecter et à signaler les tentatives de phishing, fournissant ainsi des données quantitatives et qualitatives sur l’efficacité de la formation.

En intégrant ces éléments dans les programmes de formation et de sensibilisation, les organisations peuvent non seulement répondre aux exigences réglementaires, mais aussi créer un environnement où la sécurité est une responsabilité partagée, renforçant ainsi la protection contre les cybermenaces.

Utiliser des Outils de Détection et de Surveillance

Mise en Place de SOCs (Security Operations Centers)

Les Security Operations Centers (SOCs) sont cruciaux pour la surveillance et la gestion des menaces de cybersécurité dans les systèmes industriels. Un SOC combine des logiciels avancés et des analystes de sécurité pour détecter, analyser, signaler, répondre et prévenir les incidents de cybersécurité. Chaque SOC est unique, conçu spécifiquement pour répondre aux besoins de l’entreprise, y compris les exigences réglementaires telles que celles de la loi de programmation militaire ou de la directive NIS en Europe. Les données pour la détection des menaces sont collectées à partir de diverses sources, y compris les applications et les terminaux des utilisateurs, et sont soumises à des processus d’enrichissement et de corrélation pour établir des scénarios de détection efficaces.

Surveillance 24/7

La surveillance continue est essentielle pour garantir la sécurité des systèmes d’information industriels. Les outils de supervision 24/7 utilisent des capteurs pour surveiller des aspects critiques tels que les services du serveur, les sauvegardes de données, et la capacité de traitement. Ces outils détectent les dysfonctionnements et alertent immédiatement les opérateurs, permettant une intervention rapide pour prévenir les dommages. La supervision est non seulement permanente mais aussi globale, couvrant tous les aspects de l’infrastructure IT.

Outils et Techniques de Détection des Menaces

Pour une détection efficace des menaces, les entreprises utilisent divers outils et techniques. Les systèmes de détection des intrusions et les logiciels antivirus sont couramment employés pour surveiller et protéger les réseaux. Les systèmes de gestion des informations et des événements de sécurité (SIEM) jouent un rôle clé en corrélant les données et en analysant les activités pour détecter les comportements anormaux. L’intelligence artificielle et l’apprentissage automatique sont de plus en plus utilisés pour améliorer la détection des menaces en analysant de grandes quantités de données et en identifiant des modèles comportementaux qui pourraient indiquer une cyberattaque. Ces technologies permettent une approche proactive de la cybersécurité, essentielle dans un paysage de menaces en constante évolution.

Réagir à une Cyberattaque

Plans de Réponse aux Incidents

L’établissement d’un plan de réponse aux incidents est essentiel pour assurer une réaction efficace en cas de cyberattaque. Ce plan doit inclure la préparation des équipes de technologie de l’information (TI) et de technologie opérationnelle (TO) à collaborer étroitement pour traiter les incidents affectant l’ensemble des environnements technologiques. Les organisations doivent développer des stratégies pour identifier rapidement les menaces, contenir l’attaque et commencer le processus de remédiation. Une équipe spécialisée, souvent nommée CSIRT, SIRT ou CIRT selon l’organisation, est chargée de mettre en œuvre ce plan, en s’assurant que toutes les procédures nécessaires sont en place pour répondre efficacement à l’incident.

Collecte des Preuves et Analyse Forensique

Après la détection d’une cyberattaque, la collecte de preuves et l’analyse forensique sont cruciales pour comprendre comment l’attaque s’est produite et pour prévenir de futures intrusions. Cette analyse peut inclure l’examen des systèmes, des supports de stockage et des logs réseau pour recueillir des preuves numériques. Les techniques de forensic peuvent être divisées en analyse à chaud et à froid, permettant aux enquêteurs de capturer des informations vitales sur les processus actifs et les données persistantes. Les résultats de ces analyses aideront à identifier les failles de sécurité exploitées par les attaquants et à renforcer les mesures de sécurité.

Reconstruction et Restauration des Systèmes

La phase finale de la réponse à une cyberattaque comprend la reconstruction et la restauration des systèmes affectés. Il est primordial de disposer de sauvegardes régulièrement mises à jour et de procédures détaillées pour restaurer les systèmes. Cela peut inclure la restauration des automates, des superviseurs et des postes clients, souvent à partir de copies complètes des disques durs ou de configurations sauvegardées. En cas de perte de données, il est également essentiel de réinstaller les systèmes à partir de zéro si nécessaire, en s’assurant que toutes les mises à jour de sécurité sont appliquées pour éviter la réinfection. Des tests réguliers de ces procédures de restauration sont recommandés pour garantir leur efficacité en situation réelle.

Mettre en Place une Surveillance Continue et des Audits

La mise en place d’une surveillance continue et de audits réguliers est essentielle pour maintenir et renforcer la cybersécurité des systèmes industriels. Cette démarche permet de détecter les vulnérabilités avant qu’elles ne soient exploitées et de s’assurer que les mesures de protection sont efficaces et à jour.

Audits Périodiques

Les audits périodiques de cybersécurité sont cruciaux pour évaluer l’efficacité des systèmes de sécurité en place. Ces évaluations doivent être réalisées régulièrement pour répondre aux nouvelles menaces qui évoluent constamment. Un audit peut inclure l’examen des configurations de sécurité, la recherche de vulnérabilités dans les logiciels et les systèmes, et l’évaluation des contrôles d’accès. En identifiant les vulnérabilités, les organisations peuvent prioriser les efforts de remédiation pour corriger les failles critiques en premier lieu.

Mises à Jour et Patches de Sécurité

La gestion des mises à jour et des patches de sécurité est une composante vitale de la maintenance de la cybersécurité. Il est impératif de s’assurer que tous les systèmes et logiciels sont à jour avec les derniers correctifs de sécurité. Le processus de patch management doit être bien structuré pour automatiser le déploiement des mises à jour, tout en nécessitant une supervision humaine pour vérifier l’efficacité des correctifs appliqués. Les mises à jour critiques doivent être appliquées immédiatement pour protéger contre les exploits connus, comme illustré par l’impact du ransomware WannaCry sur les versions obsolètes de Windows.

Amélioration Continue des Pratiques de Sécurité

L’amélioration continue des pratiques de sécurité est fondamentale pour s’adapter aux évolutions des menaces cybernétiques. Cela inclut la mise à jour régulière des politiques de sécurité, la formation continue du personnel sur les risques et les nouvelles méthodes de protection, et l’adoption de technologies avancées pour une meilleure détection des menaces. L’audit stratégique des plans de sécurité et de continuité informatique permet de s’assurer que les stratégies en place sont toujours pertinentes et efficaces.

En intégrant ces pratiques dans leur stratégie de cybersécurité, les organisations peuvent non seulement répondre aux exigences réglementaires, mais également assurer une protection robuste et adaptative contre les cybermenaces.

Conclusion

Tout au long de cet article, nous avons mis en lumière l’importance capitale de renforcer la cybersécurité des systèmes industriels pour prévenir les cyberattaques susceptibles de perturber les infrastructures critiques et de porter atteinte à la sécurité nationale et économique. Les démarches discutées, comme l’adoption de mesures techniques de protection, la formation et la sensibilisation du personnel, ainsi que l’utilisation d’outils de détection et de surveillance de pointe, constituent une stratégie complète pour améliorer la résilience des systèmes industriels face aux menaces numériques. Il est ressorti clairement que l’implication des directions et de tout le personnel est cruciale dans la réussite de ces initiatives, renforçant ainsi la culture de la sécurité au sein des organisations.

La cybersécurité des systèmes industriels n’est pas une destination, mais un voyage nécessitant une vigilance continue et des ajustements réguliers pour rester en phase avec l’évolution des menaces. La mise en œuvre d’une surveillance continue et de audits réguliers joue un rôle indispensable dans l’identification et la correction des vulnérabilités, tout en assurant que les mesures de protection sont toujours à jour et efficaces. La collaboration et le partage des connaissances entre les industries et les gouvernements sont également essentiels pour renforcer la défense collective. Ensemble, nous pouvons progresser vers un avenir où la sécurité de nos systèmes industriels est asssurée, soutenant ainsi la sûreté et la prospérité de nos sociétés.

FAQs

Comment peut-on améliorer la cybersécurité ?

Pour renforcer votre cybersécurité, suivez ces sept étapes essentielles : commencez par améliorer la gestion de vos mots de passe, automatisez les mises à jour de vos logiciels et micrologiciels, implémentez plusieurs niveaux de défense, et utilisez les outils de maintenance intégrés.

Quelles sont les trois bases fondamentales de la cybersécurité ?

Les trois piliers essentiels de la cybersécurité sont l’anticipation, l’innovation et la collaboration. Ces éléments sont cruciaux pour développer une stratégie efficace contre les cybermenaces.

En quoi consiste la cybersécurité industrielle ?

La cybersécurité industrielle consiste à protéger l’ensemble des systèmes industriels contre les cyberattaques, assurant ainsi la sécurité et la continuité des opérations industrielles.

Quels sont les trois principes fondamentaux de la cybersécurité ?

Les principes de base de la cybersécurité incluent la détermination des actifs à protéger, l’évaluation des menaces et des risques associés, ainsi que l’application et le suivi des mesures de protection adéquates.